インターネットからの攻撃は国内からではなく、海外からのサイバーアタックこそが最大の脅威です。

サイバーセキュリティ対策の最も重要なことは、日本国法が適用されないグローバルな攻撃者・ハッカーの立場で考えることです。

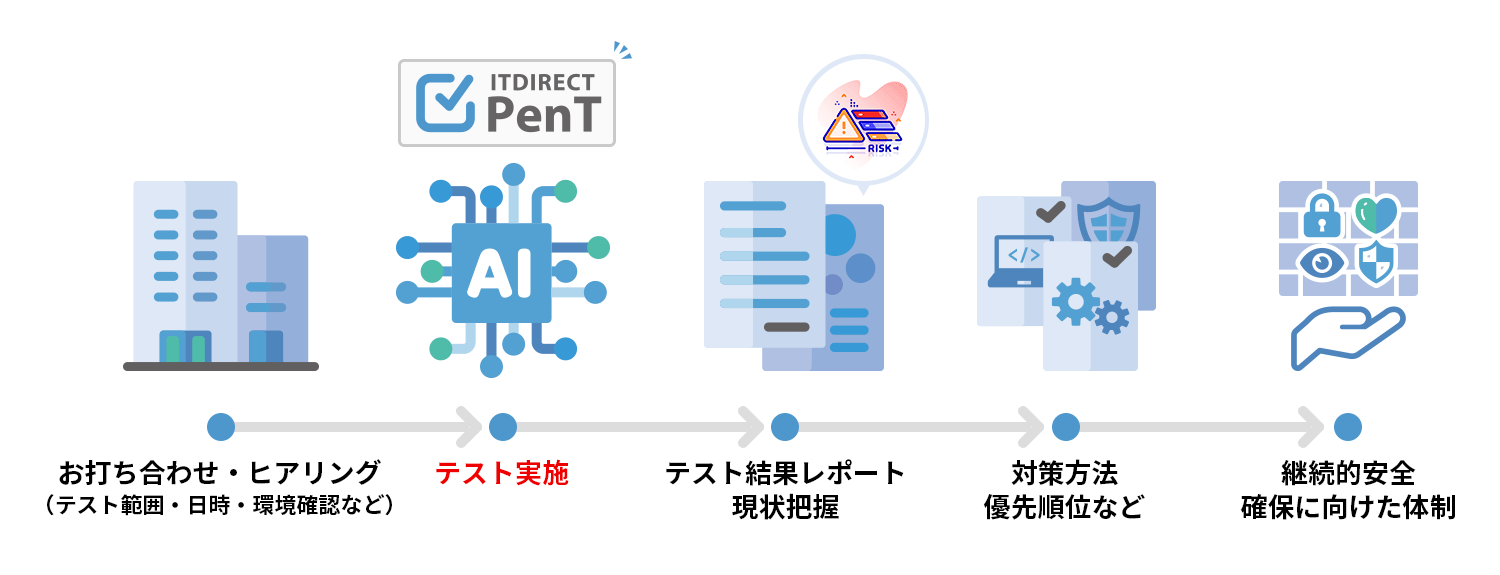

『ITDIRECT PenTest』は、真の脅威に対応するためにグローバル海外セキュリティベンダーとの提携によるペネトレーションテストサービスを提供します。

世界で活躍するセキュリティエンジニアによるペネトレーションテストは、細かいレベルでのセキュリティリスク検証を可能にします。

様々なセキュリティツールの活用と専門セキュリティエンジニアによる手動検証は低コストで高品質のペネトレーションテストが実現でき、貴社の重要な情報資産が晒されている真の脅威を明らかにします。

『ITDIRECT PenTest』は、真の脅威に対応するためにグローバル海外セキュリティベンダーとの提携によるペネトレーションテストサービスを提供します。

世界で活躍するセキュリティエンジニアによるペネトレーションテストは、細かいレベルでのセキュリティリスク検証を可能にします。

様々なセキュリティツールの活用と専門セキュリティエンジニアによる手動検証は低コストで高品質のペネトレーションテストが実現でき、貴社の重要な情報資産が晒されている真の脅威を明らかにします。